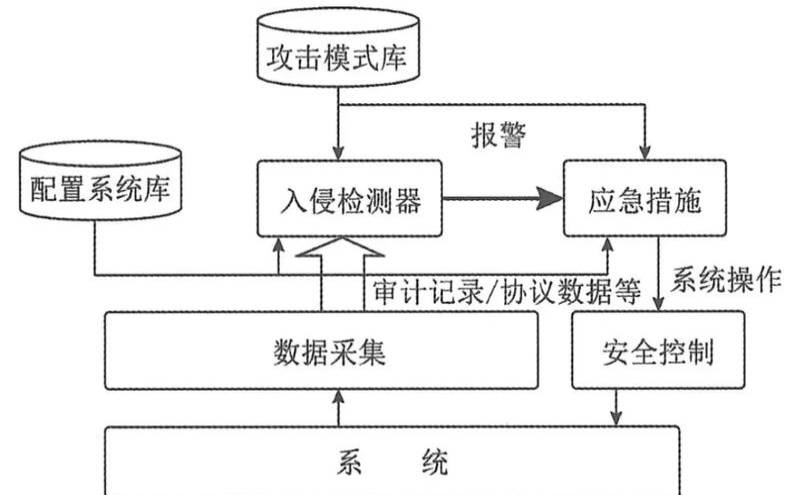

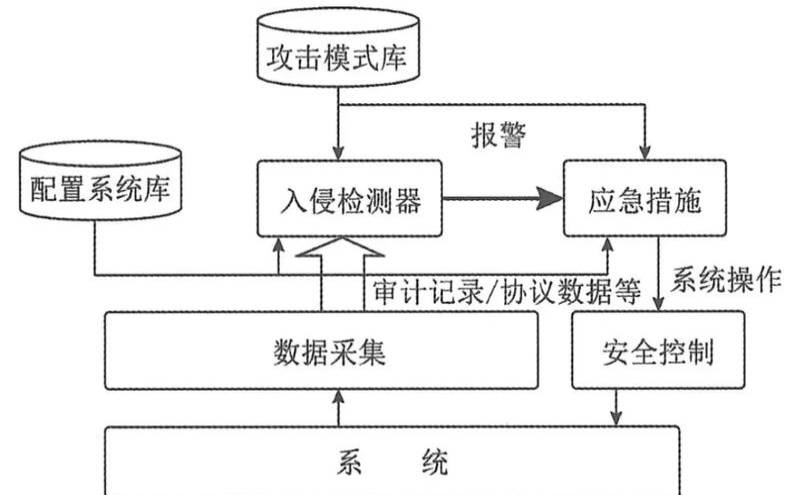

入侵检测系统(IDS)是一种网络安全技术,最初用于检测针对目标应用程序或计算机的漏洞利用。IDS也是一种只听设备。IDS监控流量并将结果报告给管理员。它无法自动采取措施来防止检测到的漏洞接管系统。一旦进入网络,攻击者就能够迅速利用漏洞。因此,IDS不足以预防。入侵检测和入侵防御系统对于安全信息和事件管理都是必不可少的。

入侵检测系统与入侵防御系统

下表总结了IPS和IDS部署之间的差异。

-Vulnerability-facing签名

IDS只需要检测潜在的威胁。它位于网络基础设施的带外。因此,它不在信息发送者和接收者之间的实时通信路径中。IDS解决方案通常利用TAP或SPAN端口来分析内联流量流的副本。这可确保IDS不会影响内联网络性能。

开发IDS时,检测入侵所需的分析深度无法足够快地执行。速度跟不上网络基础设施直接通信路径上的组件。网络入侵检测系统用于检测可疑活动,以便在网络受到损害之前抓住黑客。有基于网络和基于主机的入侵检测系统。基于主机的IDS安装在客户端计算机上;基于网络的IDS位于网络本身。

IDS的工作原理是寻找与正常活动和已知攻击特征的偏差。异常模式被发送到堆栈并在协议和应用程序层进行检查。它可以检测DNS中毒、畸形信息包和圣诞树扫描等事件。IDS可以实现为网络安全设备或软件应用程序。为了保护云环境中的数据和系统,还提供了基于云的IDS。

IDS有五种类型:基于网络的、基于主机的、基于协议的、基于应用协议的和混合的。

其余三种类型可以这样描述:

还有一个IDS检测方法的子组,两个最常见的变体是:

IDses和下一代防火墙都是网络安全解决方案。IDS与防火墙的区别在于它的用途。IDS设备被动监控,在威胁发生时描述可疑威胁并发出警报。IDS监视运动中的网络数据包。这允许事件响应评估威胁并在必要时采取行动。它不保护端点或网络。

防火墙会主动监控,寻找威胁以防止它们成为事件。防火墙能够过滤和阻止流量。它们允许基于预配置规则的流量,依赖于端口、目标地址和源防火墙拒绝不遵守防火墙规则的流量。如果攻击来自网络内部,IDS将不会生成警报。

入侵者可以使用多种技术来避免被IDS检测到。这些方法可能会给IDS带来挑战,因为它们旨在规避现有的检测方法:

网络攻击的复杂性和复杂性一直在增加,零日攻击很常见。因此,网络保护技术必须跟上新威胁的步伐,企业必须保持高水平的安全性。目标是确保安全、可信的信息通信。因此,IDS对安全生态系统很重要。当其他技术失败时,它可以作为系统安全的防御措施。

虽然IDS很有用,但当与IPS结合使用时,它们的影响会扩大。入侵防御系统(IPS)增加了阻止威胁的能力。这已成为IDS/IPS技术的主要部署选项。

更好的是将多种威胁防御技术结合起来形成一个完整的解决方案。一种有效的方法是结合以下方法:

这些技术结合起来构成了高级威胁防护。该服务会扫描所有流量中的威胁(包括端口、协议和加密流量)。高级威胁防御解决方案在网络攻击生命周期内寻找威胁,而不仅仅是在它进入网络时。这形成了一种分层防御——一种在所有方面都进行预防的零信任方法。

本文来源:国外服务器--什么是入侵检测系统(入侵检测系统的含义)

本文地址:https://www.idcbaba.com/guowai/2482.html

版权声明:本文内容由互联网用户自发贡献,该文观点仅代表作者本人。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。如发现本站有涉嫌抄袭侵权/违法违规的内容, 请发送邮件至 1919100645@qq.com 举报,一经查实,本站将立刻删除。