当黑客将自己插入用户和网站之间时,就会发生中间人(MITM)攻击。这种攻击有多种形式。例如,一个虚假的银行网站可能被用来获取金融登录信息。假网站位于用户和实际银行网站之间。

攻击者使用MITM攻击有许多不同的原因和方法。通常,他们试图窃取一些东西,例如信用卡号或用户登录凭据。有时他们会窥探私人谈话,其中可能包括商业机密或其他有价值的信息。几乎所有攻击的一个共同点是,坏人会伪装成您信任的人(或网站)。

如果您曾经在咖啡店使用过笔记本电脑,您可能会注意到一个弹出窗口,上面写着“此网络不安全”。公共wi-fi通常按“原样”提供,对服务质量不作任何保证。

未加密的Wi-Fi连接很容易被窃听。这很像在公共餐厅进行对话——任何人都可以听。您可以通过将网络设置为“公共”来限制您的曝光,这将禁用网络发现。这可以防止网络上的其他用户访问您的系统。

当黑客创建自己的Wi-Fi热点(称为“EvilTwin”)时,会发生另一种Wi-Fi窃听攻击。它们使连接看起来就像真实的连接,直至网络ID和密码。用户可能会意外(或自动)连接到“邪恶双胞胎”,从而允许黑客窥探他们的活动。

在这种类型的网络安全攻击中,黑客会破坏用户的电子邮件帐户。通常,黑客会默默等待,收集信息并窃听电子邮件对话。黑客可能有一个搜索脚本来查找特定关键字,例如“银行”或“秘密民主党策略”。

电子邮件劫持适用于社会工程。黑客可能会使用来自被黑电子邮件帐户的信息来冒充在线朋友。他们还可能使用鱼叉式网络钓鱼来操纵用户安装恶意软件。

如前所述,所有连接到网络的系统都有一个IP地址。许多公司的Intranet网络为每个系统提供了自己的IP地址。在IP欺骗中,黑客模仿授权设备的IP地址。对于网络来说,该设备看起来像是被批准的。

这可能允许未经授权的用户渗入网络。他们可能会保持沉默并记录活动,或者他们可能会发起拒绝服务(DoS)攻击。通过站在两个系统之间,IP欺骗也可用于MITM攻击:系统A======黑客======系统B

系统A和系统B认为他们正在互相交谈,但黑客正在拦截并与两者交谈。根据IBMX-Force的2018年威胁情报指数,35%的利用活动涉及尝试MITM攻击的攻击者。

互联网通过数字IP地址工作。例如,Google的地址之一是172.217.14.228。大多数网站使用服务器将该地址翻译成一个吸引人的名称:例如google.com。将127.217.14.228转换为“google.com”的服务器称为域名服务器或DNS。

黑客可以创建一个虚假的DNS服务器。他被称为“欺骗”。假服务器将真实网站名称路由到不同的IP地址。黑客可以在新的IP地址上创建一个看起来就像一个真实网站的虚假网站。一旦您访问虚假网站,攻击者就可以访问您的敏感信息和个人数据。

目前无法复制HTTPS网站。安全研究人员已经展示了一种绕过HTTPS的理论方法。黑客创建了一个看起来像真实地址的网址。它不使用常规字符,而是使用外国字母表中的字母。这显示为您可能见过的带有奇怪字符的垃圾邮件。例如,劳力士可能拼写为Rólex。

用户尝试连接到加密网站。黑客代表用户拦截并连接到加密站点。通常,黑客会创建一个重复的网站来显示给用户。用户认为他们登录到了常规网站,但实际上这是黑客希望他们看到的内容。黑客已经从用户的网络连接中“剥离”了SSL协议。

这种类型的Man-in-the攻击通常用于破坏社交媒体帐户。对于大多数社交媒体网站,网站会在用户机器上存储“会话浏览器cookie”。当用户注销时,此cookie将失效。但是当会话处于活动状态时,cookie会提供身份、访问和跟踪信息。当攻击者窃取会话cookie时,会发生会话劫持。如果用户的机器感染了恶意软件或浏览器劫持者,就会发生这种情况。当攻击者使用跨脚本XSS攻击时也会发生这种情况——攻击者将恶意代码注入常用网站。

ARP代表地址解析协议。用户发送ARP请求,黑客发送虚假回复。在这种情况下,黑客伪装成路由器之类的设备,从而可以拦截流量。这通常仅限于使用ARP协议的局域网(LAN)。

这是一种利用网络浏览器漏洞的攻击。特洛伊木马、计算机蠕虫、Java漏洞利用、SQL注入攻击和浏览器插件都可以成为攻击媒介。这些通常用于捕获财务信息。当用户登录到他们的银行账户时,恶意软件会捕获他们的凭据。在某些情况下,恶意软件脚本可以转移资金,然后修改交易收据以隐藏交易。

现实生活中的中间人攻击示例

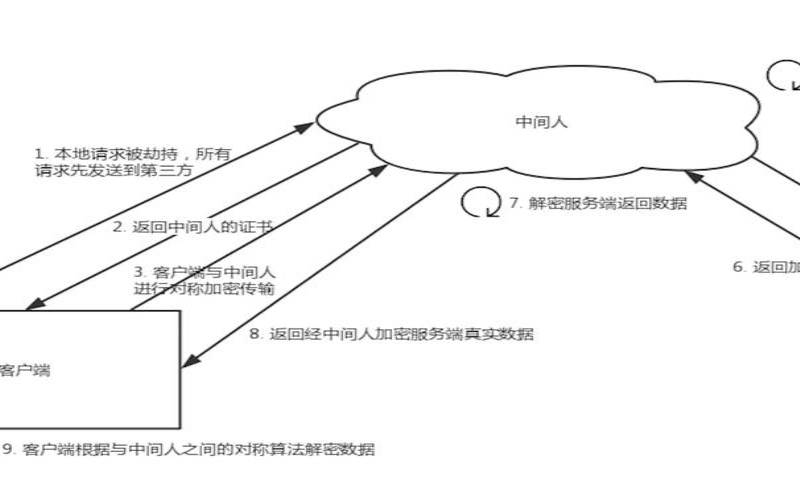

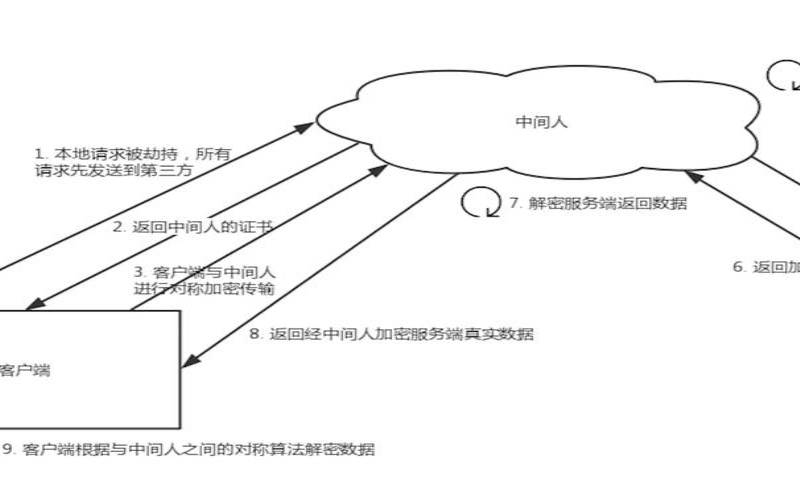

在下图中,攻击者(MITM)将自己插入到客户端和服务器之间。由于黑客现在控制通信,他们可以拦截传输的数据,或插入其他数据、文件或信息。中间人黑客攻击现实生活中的例子。

使用虚拟专用网络加密您的网络流量。加密的虚拟专用网络严重限制了黑客读取或修改网络流量的能力。做好防止数据丢失的准备;制定网络安全事件响应计划。

使用入侵检测系统保护您的网络。?网络管理员应该使用良好的网络卫生来减轻中间人攻击。分析流量模式以识别异常行为。您的网络应该有强大的防火墙和协议来防止未经授权的访问。使用第三方渗透测试工具、软件和HTTPS加密来帮助检测和阻止欺骗尝试。安装主动病毒和恶意软件防护,包括启动时在系统上运行的扫描程序。

加密是防止通信被截获的最佳防御措施。阻止电子邮件劫持的最有效方法是启用两因素身份验证。这意味着,除了您的密码之外,您还必须提供另一个身份验证向量。一个例子是Gmail将密码和短信组合到您的智能手机。

在所有设备上使用基本的互联网安全卫生,包括移动应用程序。

注意网络钓鱼电子邮件,因为它们是最常见的攻击媒介。点击前仔细检查链接。仅安装来自信誉良好的来源的浏览器插件。通过注销未使用的帐户以使会话cookie无效,最大限度地减少攻击的可能性。?开头输入https强制加密。如果您期望加密连接但没有,请停止您正在执行的操作并运行安全扫描。如果您使用GoogleChrome,请安装?chrome安全扩展程序,例如HTTPSEverywhere,它会尽可能强制使用SSL连接。

您应该会在浏览器的网址左侧看到一个绿色或灰色的挂锁。如果您看到红色挂锁,则表示加密存在问题——在访问不安全的站点之前,请仔细检查域名和浏览器。?在浏览器上禁用“Punycode支持”(用于?渲染不同语言的字符)。添加?企业密码管理解决方案;这将避免在恶意网站上自动填充密码。请记住,移动安全最佳实践。移动应用程序通常是目标。避免使用公共wifi网络。如果您必须使用公共Wi-Fi,请将您的设备配置为需要手动连接。请注意,某些攻击是一种社会工程形式。如果某个网站或电子邮件看起来不正确,请花几分钟时间深入挖掘一下。

保护您的组织免于成为受害者

检测攻击很困难,但可以预防。许多中间人攻击可以通过良好的网络卫生来防止,例如防火墙和安全协议。通过注意您的网络习惯来补充这些努力很重要。

本文来源:国外服务器--什么是中间人攻击(什么叫中间人攻击)

本文地址:https://www.idcbaba.com/guowai/2503.html

版权声明:本文内容由互联网用户自发贡献,该文观点仅代表作者本人。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。如发现本站有涉嫌抄袭侵权/违法违规的内容, 请发送邮件至 1919100645@qq.com 举报,一经查实,本站将立刻删除。