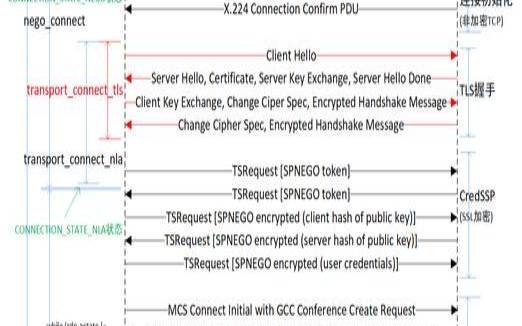

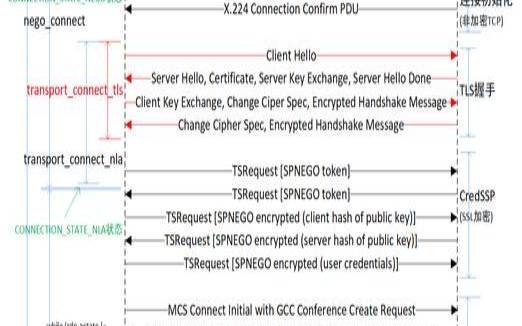

远程桌面协议(RDP)是Microsoft开发的一种便于远程访问的安全网络协议。该协议为远程桌面连接提供三种安全通信:RDP安全层、协商和安全套接字层(SSL)。

RDP安全层使用本机加密机制来保护客户端和服务器之间的连接,而协商方法则选择客户端支持的最安全的层。相反,如果客户端具有有效证书并支持TLS1.0,则SSL使用传输层安全版本1.0(TLS1.0)对服务器进行身份验证。

RDP漏洞是网络犯罪的热门目标

对于在冠状病毒大流行之后需要紧急将员工从内部部署到混合工作环境的组织来说,RDP成为一种流行的选择。根据BusinessFortuneInsights的数据,2019年全球远程桌面软件市场规模为15.3亿美元。该公司预计该市场份额将以15.1%的复合年增长率(CAGR)增长,到2027年将达到46.9亿美元。

RDP的流行使其成为网络犯罪分子的目标。在大流行之前,大多数员工在办公室工作并使用IT管理员密切监控的资源。向远程工作的转变意味着企业必须允许员工在自带设备(BYOD)框架下使用他们喜欢的设备,以通过RDP访问敏感的公司资源。

这种转变导致了许多错误和更多的RDP暴露。根据卡巴斯基的数据,全球RDP攻击从2020年2月的9310万次激增至2020年3月的2.774亿次,增幅达到惊人的197%。尽管这一趋势在整个2020年上下波动,但在冬季封锁开始时又出现了一次大幅增长。

根据卡巴斯基的数据,到2021年2月,RDP攻击已飙升至3.775亿次。这突显出与2020年初同一家公司报告的9130万次的巨大转变。根据卡巴斯基安全专家MariaNamestnikova的说法,匆忙实施和配置的远程桌面服务(RDS)在推动RDP攻击方面发挥了重要作用。很多企业。

RDP有很多已知的漏洞。以下是其中的一些。

尽管RDP在默认模式下对客户端和服务器之间的数据进行加密,但它不提供验证机制来验证终端服务器的身份。恶意行为者可以发起中间人攻击来拦截客户端和服务器之间的连接,从而破坏过程中的通信。

RDP支持两种加密形式:标准(也称为本机)加密和增强加密。使用标准加密,大多数RDP连接序列(握手)通过弱加密机制发生。恶意行为者可以在此阶段在合理的时间范围内解密连接并泄露企业的敏感资源。

RDP提供两种类型的身份验证:网络级身份验证(NLA)和非NLA。支持NLA但未对其进行配置的服务器容易受到拒绝服务(DOS)攻击,因为客户端必须在服务器创建会话之前对其进行身份验证。黑客可以利用此漏洞创建与服务器的重复连接,从而阻止合法用户访问该服务。

通过键盘记录攻击,黑客可以创建复杂的恶意软件,跟踪用户在访问RDS时在键盘上按下的所有键。与其他恶意软件不同,这些应用程序不会对RDS基础架构构成严重威胁。键盘记录程序可能对用户构成严重威胁,尤其是当黑客拦截敏感密码和帐号时。

RDP通信有三种类型的安全层:协商、RDP安全层和SSL。默认情况下,RDS会话使用协商方法,其中客户端和远程桌面会话主机(RDSH)服务器就客户端支持的最安全协议达成一致。例如,如果客户端支持TLS1.0,则RDS基础架构会使用它。否则,RDS基础架构将使用RDP安全层。

SSL方法是迄今为止保护RDS会话的最可靠的方法。SSL方法使用TLS1.0协议来验证RDSH服务器的身份,并对客户端和服务器之间的所有连接进行加密。相比之下,RDP安全层使用本地远程桌面协议加密机制来保护客户端和RDSH服务器之间的连接。由于RDP安全层不对RDSH服务器进行身份验证,因此容易受到攻击。

在加密方面,RDP支持四个级别:

由于持续存在RDP风险,提供远程访问的公司必须采用RDP最佳实践来保护其IT基础架构。让我们探索其中的一些。

本文来源:国外服务器--RDP安全层概述(rdp安全层怎么改协商)

本文地址:https://www.idcbaba.com/guowai/2862.html

版权声明:本文内容由互联网用户自发贡献,该文观点仅代表作者本人。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。如发现本站有涉嫌抄袭侵权/违法违规的内容, 请发送邮件至 1919100645@qq.com 举报,一经查实,本站将立刻删除。