前面大鸟说过宝塔面板编译添加第三方模块(ngx_http_geoip2)-禁止特定国家IP访问的文章,这种方法可阻止绝大多数来自国外或者代理国外的CC和DDoS攻击。效果还是很不错的,攻击者想要再次攻击成本也增加了不少。

如果对方使用的CDN,比如CloudflareCDN,那么网站获取到的IP地址都是Cloudflare的CDN节点的,得不到真实用户的IP地址,防御效果大大折扣。好在Cloudflare已经为我们想到这一点了,将访问者的IP地址包含在?X-Forwarded-For标头和CF-Connecting-IP标头。

但是使用之前我们需要编译ngx_http_realip_module,realip模块的作用是:当本机的nginx处于一个反向代理的后端时获取到真实的用户IP。

如果没有realip模块,nginx的access_log里记录的IP会是反向代理服务器的IP,PHP中$_SERVER[‘REMOTE_ADDR’]的值也是反向代理的IP。而安装了realip模块,并且配置正确,就可以让nginx日志和php的REMOTE_ADDR都变成真实的用户IP,从而达到防御的目的。

这篇文章我们还是以宝塔面板为例,说说如何编译ngx_http_realip_module,以及通过对nginx配置,获取到真实的IP。

模块用于改变客户端地址和可选端口在发送的头字段里。默认情况下是不被编译,应使用配置参数启用它:

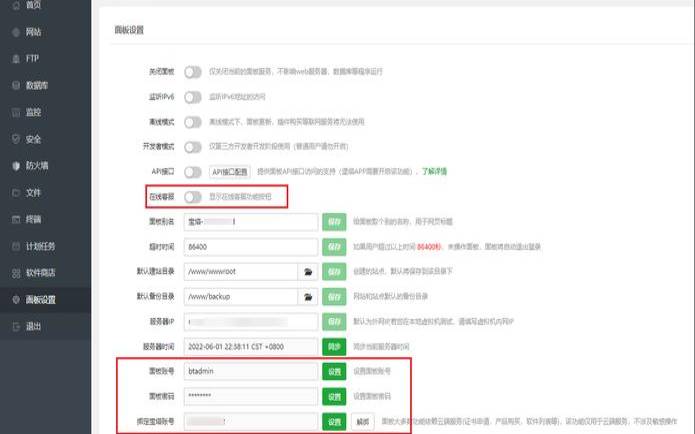

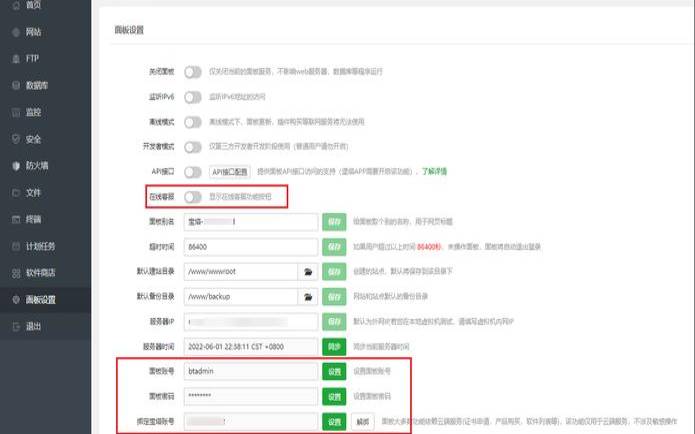

宝塔面板编译大鸟就简单说说了,比较简单,如果不会可以看看大鸟前面的文章:

宝塔面板编译添加第三方模块(ngx_http_geoip2)-禁止特定国家IP访问

宝塔面板-换一种宝塔方式编译brotli的教程

1.1直接编辑nginx.sh文件,路径:/www/server/panel/install

在你需要安装的Nginx版本下增加:--with-http_realip_module,目的是为了保持原来的配置不变同时又增加新的模块。可以如大鸟这样增加,也可以放在最后面,

重新编译Nginx,我们需要选择好自己的版本,大鸟的是Nginx1.15.8。命令如下:

sh/www/server/panel/install/nginx.shinstall1.15

安静等待编译完成。完成之后,用nginx-V来检查是否成功。

我们看到已经编译好了ngx_http_realip_module模块。

编译好了ngx_http_realip_module,现在我们只需要在Nginx配置文件中添加set_real_ip_from代码,示例如下:

set_real_ip_from111.111.111.111;#这里是需要填写具体的CDN服务器IP地址,可添加多个

set_real_ip_from222.222.111.111;

real_ip_headerX-Forwarded-For;

real_ip_recursiveon;

如果你用的是CloudFlare免费CDN,请将以下代码加入到你的Nginx配置文件当中。

set_real_ip_from103.21.244.0/22;

set_real_ip_from103.22.200.0/22;

set_real_ip_from103.31.4.0/22;

set_real_ip_from104.16.0.0/12;

set_real_ip_from108.162.192.0/18;

set_real_ip_from131.0.72.0/22;

set_real_ip_from141.101.64.0/18;

set_real_ip_from172.64.0.0/13;

set_real_ip_from173.245.48.0/20;

set_real_ip_from188.114.96.0/20;

set_real_ip_from190.93.240.0/20;

set_real_ip_from197.234.240.0/22;

set_real_ip_from198.41.128.0/17;

set_real_ip_from199.27.128.0/21;

set_real_ip_from2400:cb00::/32;

set_real_ip_from2606:4700::/32;

set_real_ip_from2803:f800::/32;

set_real_ip_from2405:b500::/32;

set_real_ip_from2405:8100::/32;

set_real_ip_from2c0f:f248::/32;

set_real_ip_from2a06:98c0::/29;

#useanyofthefollowingtwo

real_ip_headerCF-Connecting-IP;

#real_ip_headerX-Forwarded-For;

servicenginxrestart

一般来说CloudFlare的IP地址是不会变的,你可以在这里找到:https://www.cloudflare.com/ips/,但是为了以防万一!

上面我们是通过安装ngx_http_realip_module模块获取到了用户真实的IP地址,但是有的时候我们需要借助Cloudflare的安全防护功能来防止CC或者DDoS攻击,即仅允许CloudflareCDN的IP访问我们的访问。

Nginx直接拒绝和允许IP访问代码示例如下:

如果我们仅允许CloudflareCDN的IP访问网站,我们可以直接在nginx配置中将CloudflareCDN的IP添加到允许的范围内。

#https://www.cloudflare.com/ips

allow2a06:98c0::/29;

如果你启用了CloudflareRailgun动态加速,记得将Railgun的服务器IP加入到配置当中,因为启用了Railgun后网站获取到的IP地址都来自Railgun服务器上的。

set_real_ip_from指令是告诉nginx,10.10.10.10是我们的反代服务器,不是真实的用户IP,real_ip_header则是告诉nginx真正的用户IP是存在X-Forwarded-For请求头中(对X-Forwarded-For不了解的同学请自行百度)。

重新加载nginx配置之后,就可以看到nginx日志里记录的IP就是真实的ip了,在使用了CDN加速后,我们的网站获取到的用户IP变成了CDN的IP了,想要获取到用户的真实IP就得利用Nginx的realip模块。就是基于这个原理。当然,如果你用的CMS是php程序如:Wordpress,直接将以下代码加入到你的Wordpress配置文件当中即可。

if(isset($_SERVER['HTTP_X_FORWARDED_FOR']))

$list=explode(‘,’,$_SERVER['HTTP_X_FORWARDED_FOR']);

$_SERVER['REMOTE_ADDR']=$list[0];

当然了,即使觉得wordpress配置简单,我们也要先编译ngx_http_realip_module模块,才可以使用。

本文来源:免费资源--宝塔面板搭建nextcloud

本文地址:https://www.idcbaba.com/mianfei/571.html

版权声明:本文内容由互联网用户自发贡献,该文观点仅代表作者本人。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。如发现本站有涉嫌抄袭侵权/违法违规的内容, 请发送邮件至 1919100645@qq.com 举报,一经查实,本站将立刻删除。