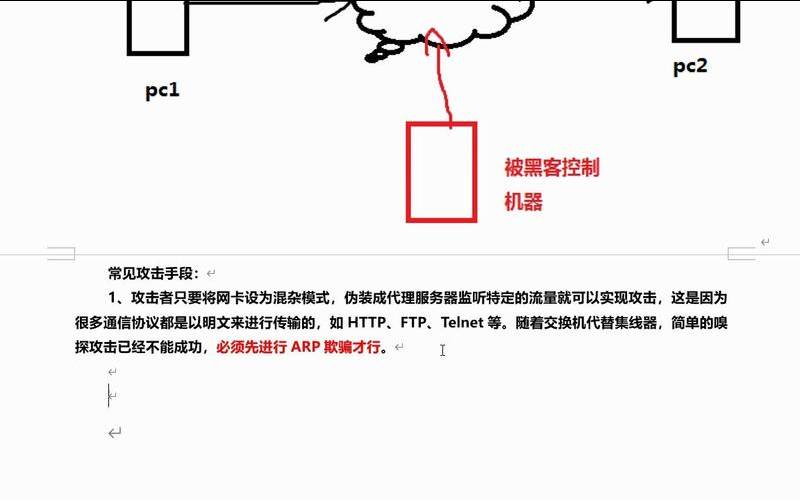

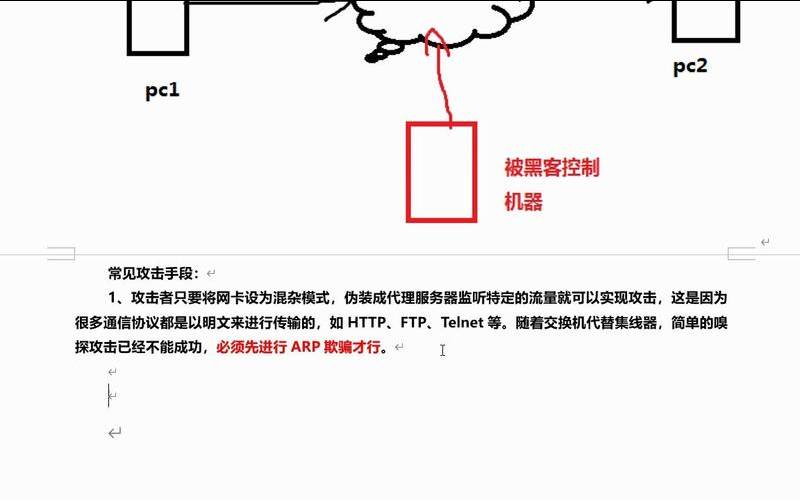

中间人(MitM)攻击是一种主要的网络威胁,它的名字来源于攻击者将自己插入两个通信方之间的事实。如果所有通信都在到达目的地的途中通过攻击者,这会导致攻击者在消息到达预期收件人之前丢弃、阅读或修改消息。

中间人(MitM)攻击的工作原理

要执行中间人攻击,攻击者需要完成两个目标。他们需要以某种方式将自己插入到通信中,以使他们能够拦截前往目的地的流量。攻击者可以实现此目的的一些方法包括:

一旦处于通信中间,攻击者需要能够读取消息;很大一部分互联网流量是使用SSL/TLS加密的。如果流量被加密,那么读取和修改消息需要能够欺骗或破坏SSL/TLS连接。

这可以通过几种不同的方式来实现。如果攻击者可以欺骗用户接受站点的虚假数字证书,那么攻击者将能够解密客户端的流量并在将其发送到服务器之前对其进行读取或修改。或者,攻击者可以使用SSL剥离或降级攻击来破坏SSL/TLS会话的安全性。

中间人攻击示例

场景1:易受攻击的物联网/移动应用程序

普通用户已接受过有关如何根据URL栏中的https和锁定图标确定其Web浏览会话是否加密的教育。使用移动应用程序和物联网(IoT)设备验证数据流是否已加密更加困难。这些安全性较差并使用未加密的协议(例如Telnet或HTTP)进行通信的情况并不少见。

如果是这种情况,那么攻击者可以轻松读取并可能修改移动应用程序或物联网设备与服务器之间流动的数据。通过使用无线接入点或某种形式的欺骗,攻击者可以将自己插入通信流中,以便所有流量都流经它们。由于这些协议缺乏对数据完整性或真实性的内置检查,因此攻击者可以随意更改流量的内容。

场景2:假数字证书

SSL/TLS旨在通过为网络流量提供机密性、完整性和身份验证来防止中间人攻击。它依赖于用户只接受特定域的有效数字证书。如果攻击者可以诱骗用户访问网络钓鱼站点,说服他们接受假证书,或者破坏公司用于SSL检查的数字证书,那么这些保护措施就会被破坏。

在这种情况下,攻击者维护两个使用SSL/TLS加密的单独会话。一方面,它连接到客户端,同时伪装成服务器并使用其伪造的SSL证书。另一方面,它伪装成连接到合法服务器的客户端。由于攻击者控制了两个会话,他们可以从一个会话中解密数据,检查和修改它,然后为另一个会话重新加密。

中间人攻击防护

中间人攻击依赖于攻击者能够拦截和读取流量。防止这种情况发生的一些Internet安全最佳实践包括:

本文来源:虚拟主机--什么是中间人MitM攻击(什么叫中间人攻击)

本文地址:https://www.idcbaba.com/zhuji/1474.html

版权声明:本文内容由互联网用户自发贡献,该文观点仅代表作者本人。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。如发现本站有涉嫌抄袭侵权/违法违规的内容, 请发送邮件至 1919100645@qq.com 举报,一经查实,本站将立刻删除。