点击劫持攻击诱使用户无意中点击不可见或伪装成另一个元素的网页元素。由于点击劫持攻击不会影响网站本身,因此企业可能不会认真对待这些漏洞。这些攻击会影响用户,只有企业才能通过强大的点击劫持预防措施来保护他们。不采取适当预防措施的企业本质上是在冒着品牌价值和业务连续性的风险。让我们深入研究这种攻击类型并了解如何防止它们。

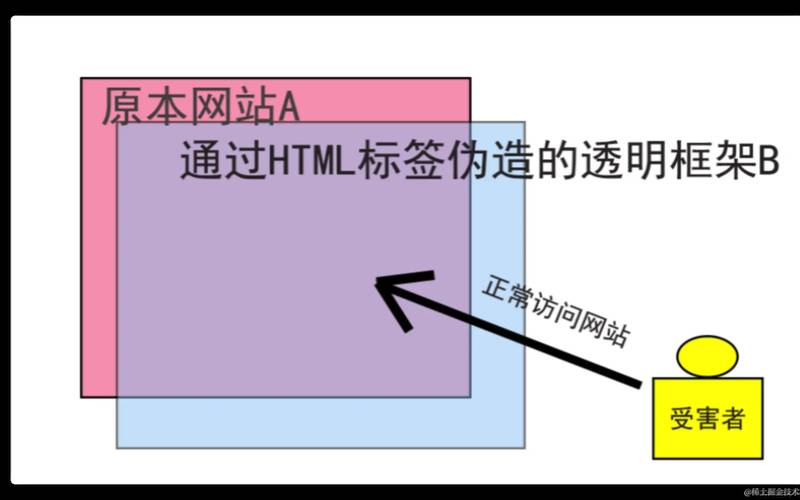

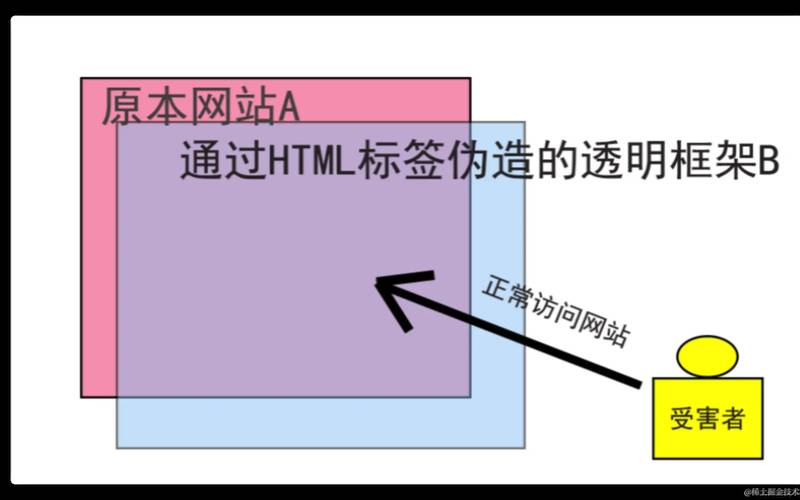

在点击劫持攻击中,攻击者通过UI技巧捕获用户点击,使用户相信他们正在执行所需的操作。这些攻击也称为用户界面(UI)修复。大多数攻击者利用与HTMLiframe相关的点击劫持漏洞和专注于防止页面框架的保护方法。

点击劫持如何在现实生活中运作的示例

根据具体操作的性质:(下面列出了几个变种)

基于使用的覆盖/嵌入类型:

有动机的攻击者可能会利用点击劫持漏洞来:

FrameBusting是用于防止点击劫持的最常见的客户端方法之一。尽管在某些情况下有效,但这种方法容易出错并且很容易被绕过。

服务器端方法受到安全专家的信任并推荐用于点击劫持保护。

一种常见的服务器端方法是X-FrameOptions。X-FrameOptionsHTTP标头作为网页HTTP响应的一部分传递,指示是否应允许浏览器在<frame>、<iframe>或<object>标记内呈现页面。

X-Frame选项提供的安全性是有限的,并且在多域站点中无效。

作为HTML5标准的一部分,Content-Security-PolicyHTTP标头使网站作者能够将可以从中加载资源和嵌入页面的各个域列入白名单。它提供比X-Frame-Options标头更广泛的保护。

可以使用测试来衡量网站对点击劫持攻击的脆弱性。测试人员会尝试在iframe中包含来自网站的敏感页面。他们将从另一台服务器执行代码并评估该网页是否容易受到点击劫持。他们还将测试网站上使用的反点击劫持方法的强度。

直观且可管理的Web应用程序安全解决方案

鉴于攻击者利用网站中的漏洞进行点击劫持,部署像AppTrana这样的整体、智能和托管的安全解决方案是必不可少的。

点击劫持保护与用户信任和忠诚度直接相关。因此,企业必须认真对待点击劫持攻击预防并主动保护其用户。

本文来源:虚拟主机--什么是点击劫持攻击(对点击劫持的描述错误的是)

本文地址:https://www.idcbaba.com/zhuji/2241.html

版权声明:本文内容由互联网用户自发贡献,该文观点仅代表作者本人。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。如发现本站有涉嫌抄袭侵权/违法违规的内容, 请发送邮件至 1919100645@qq.com 举报,一经查实,本站将立刻删除。