[注意]值是大小写敏感的,但指令是大小写无关的。

1.关于sshserver的整体设定,包含使用的port啦,以及使用的密码演算方式

port22 #ssh预设使用22这个port,您也可以使用多的port!

#亦即重复使用port这个设定项目即可!

protocol2,1 #选择的ssh协议版本,可以是1也可以是2,

#如果要同时支持两者,就必须要使用2,1这个分隔了!

监听的主机适配卡!举个例子来说,如果您有两个ip,

#分别是192.168.0.100及192.168.2.20,那么只想要

#开放192.168.0.100时,就可以写如同下面的样式:

listenaddress192.168.0.100#只监听来自192.168.0.100这个ip的ssh联机。

#如果不使用设定的话,则预设所有接口均接受ssh

pidfile/var/run/sshd.pid #可以放置sshd这个pid的档案!左列为默认值

logingracetime600 #当使用者连上sshserver之后,会出现输入密码的画面,

#在该画面中,在多久时间内没有成功连上sshserver,

#就断线!时间为秒!

compressionyes sshversion1使用的私钥

hostkey/etc/ssh/ssh_host_rsa_key #sshversion2使用的rsa私钥

hostkey/etc/ssh/ssh_host_dsa_key #sshversion2使用的dsa私钥

#2.1关于version1的一些设定!

keyregenerationinterval3600 #由前面联机的说明可以知道,version1会使用

#server的publickey,那么如果这个public

#key被偷的话,岂不完蛋?所以需要每隔一段时间

#来重新建立一次!这里的时间为秒!

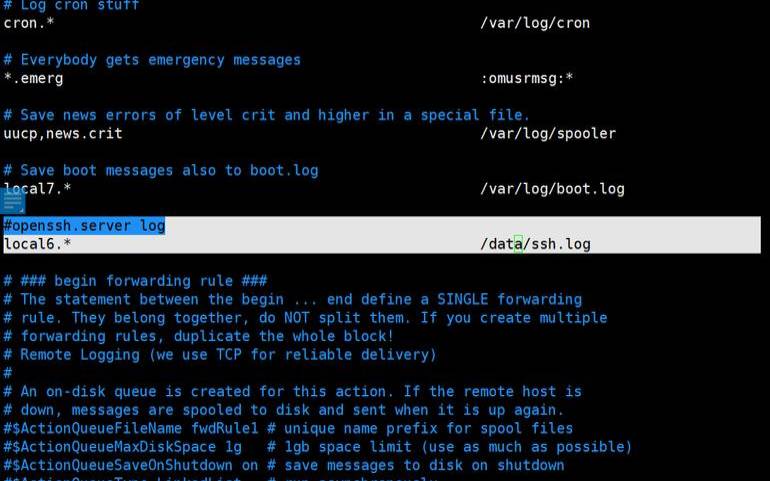

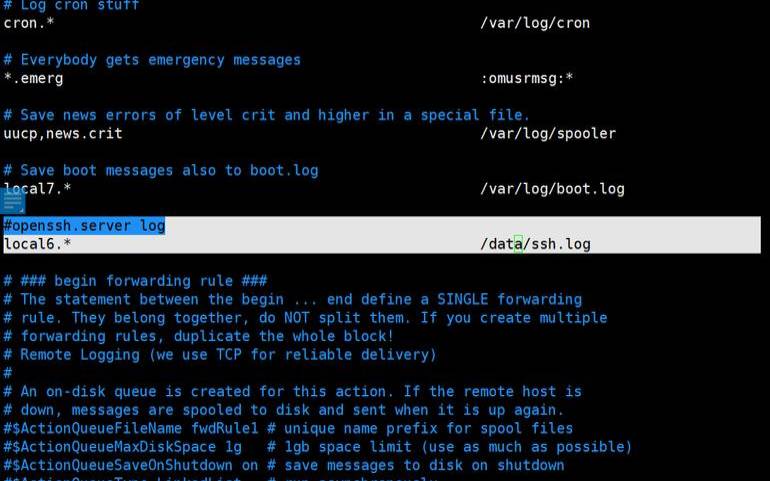

serverkeybits768 当有人使用ssh登入系统的时候,ssh会记录资

#讯,这个信息要记录在什么daemonname底下?

#预设是以auth来设定的,即是/var/log/secure

#里面!什么?忘记了!回到linux基础去翻一下

#其它可用的daemonname为:daemon,user,auth,

#local0,local1,local2,local3,local4,local5,

loglevelinfo #登录记录的等级!嘿嘿!任何讯息!

是否允许root登入!预设是允许的,但是建议设定成no!

userloginno #在ssh底下本来就不接受login这个程序的登入!

strictmodesyes #当使用者的hostkey改变之后,server就不接受联机,

#可以抵挡部分的木马程序!

是否使用纯的rsa认证!?仅针对version1!

pubkeyauthenticationyes #是否允许publickey?当然允许啦!只有version2

#上面这个在设定若要使用不需要密码登入的账号时,那么那个

本机系统不止使用.rhosts,因为仅使用.rhosts太

#不安全了,所以这里一定要设定为no!

ignorerhostsyes #是否取消使用~/.ssh/.rhosts来做为认证!当然是!

rhostsrsaauthenticationno#这个选项是专门给version1用的,使用rhosts档案在

#/etc/hosts.equiv配合rsa演算方式来进行认证!不要使用

hostbasedauthenticationno#这个项目与上面的项目类似,不过是给version2使用的!

ignoreuserknownhostsno #是否忽略家目录内的~/.ssh/known_hosts这个档案所记录

#的主机内容?当然不要忽略,所以这里就是no啦!

passwordauthenticationyes#密码验证当然是需要的!所以这里写yes啰!

permitemptypasswordsno #若上面那一项如果设定为yes的话,这一项就最好设定

#为no,这个项目在是否允许以空的密码登入!当然不许!

challengeresponseauthenticationyes#挑战任何的密码认证!所以,任何login.conf

#规定的认证方式,均可适用!

是否启用其它的pam模块!启用这个模块将会

kerberosauthenticationno

#kerberosorlocalpasswdyes

#kerberosticketcleanupyes

#kerberostgtpassingno

4.4底下是有关在x-window底下使用的相关设定!

登入后是否显示出一些信息呢?例如上次登入的时间、地点等

#等,预设是yes,如果为了安全,可以考虑改为no!

printlastlogyes #显示上次登入的信息!可以啊!预设也是yes!

keepaliveyes #一般而言,如果设定这项目的话,那么sshserver会传送

#keepalive的讯息给client端,以确保两者的联机正常!

#在这个情况下,任何一端死掉后,ssh可以立刻知道!而不会

#有僵尸程序的发生!

useprivilegeseparationyes#使用者的权限设定项目!就设定为yes吧!

maxstartups10 #同时允许几个尚未登入的联机画面?当我们连上ssh,

#但是尚未输入密码时,这个时候就是我们所谓的联机画面啦!

#在这个联机画面中,为了保护主机,所以需要设定最大值,

设定受抵挡的使用者名称,如果是全部的使用者,那就是全部

#挡吧!若是部分使用者,可以将该账号填入!例如下列!

denygroupstest #与denyusers相同!仅抵挡几个群组而已!

5.关于sftp服务的设定项目!

subsystemsftp/usr/lib/ssh/sftp-server

基本上,在系统中除非有必要,否则请不要更改/etc/ssh/sshd_config这个档案的设定值!因为预设的情况下通常都是最严密的ssh保护了,因此,可以不需要更动他!上面的说明仅是在让大家了解每个细项的一些基本内容而已!需要注意的是最后一项,如果您不愿意开放sftp的话,将最后一行批注掉即可。

以上就是Linuxsshd_config如何配置的详细内容,更多请关注主机测评网其它相关文章!

本文来源:国外服务器--Linuxsshd(linuxsshd配置)

本文地址:https://www.idcbaba.com/guowai/2483.html

版权声明:本文内容由互联网用户自发贡献,该文观点仅代表作者本人。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。如发现本站有涉嫌抄袭侵权/违法违规的内容, 请发送邮件至 1919100645@qq.com 举报,一经查实,本站将立刻删除。